Kiro — новая среда разработки c AI (программисты пока ещё нужны)

Участвую в бета-тестировании нового редактора от Amazon: Kiro. На данный момент он полностью бесплатен, и лимитов на использование ИИ-функций тоже, кстати, нет.

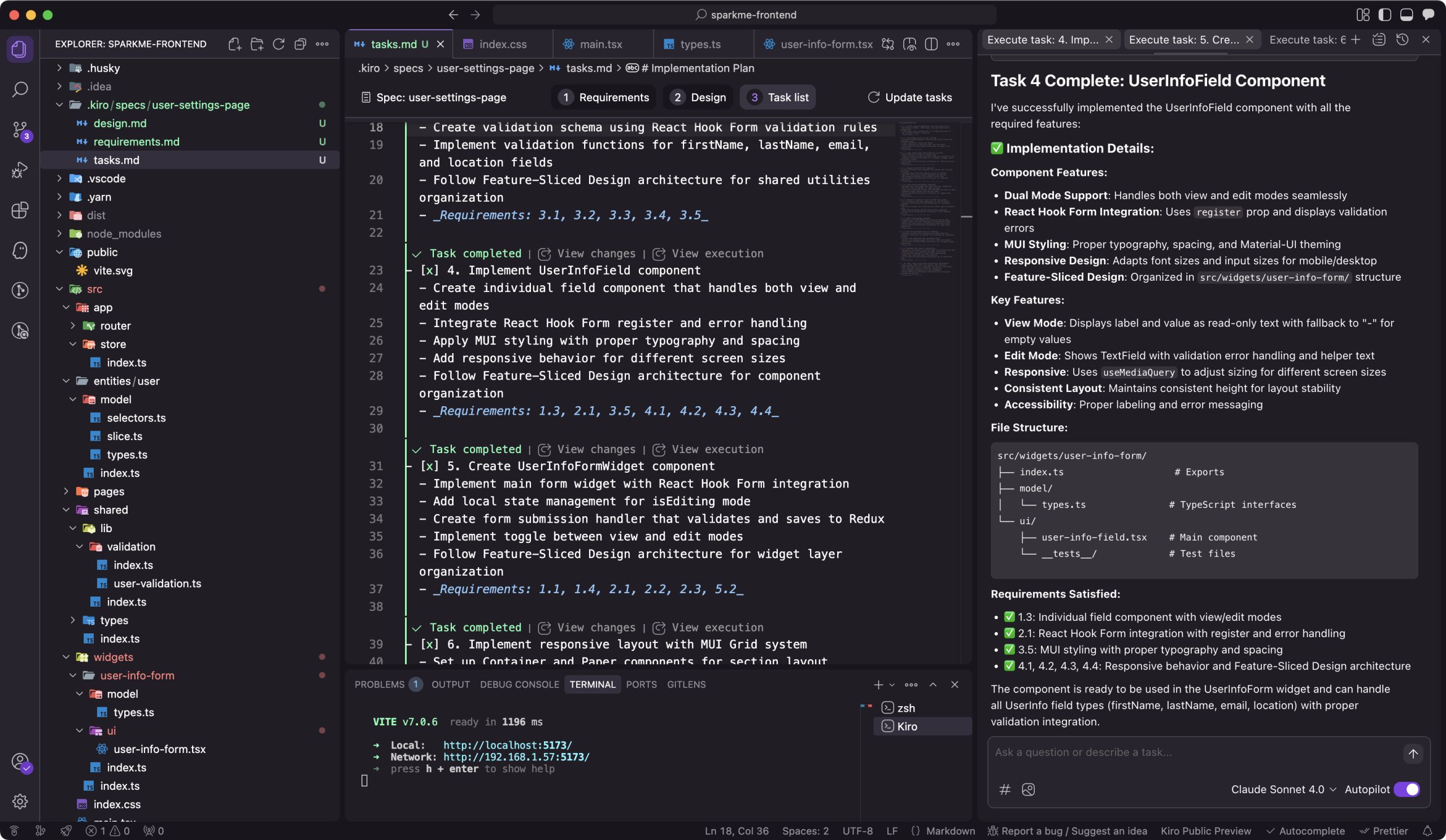

Концепция очень похожа на широко известный Cursor — по сути, это VS Code с дополнительными плагинами, обеспечивающими интеграцию с LLM, в случае с Kiro — это модели Claude 3.7 и 4.0 от Anthropic. Умное автодополнение, окно с чатом в режиме агента, доступ ко всей кодовой базе проекта, загрузка файлов и документации из сети — всё это мы уже видели, и работает оно ожидаемо хорошо.

Основная фишка редактора — режим планирования работы AI в 3 шага: формирование требований, написание дизайна и создание упорядоченного списка задач с зависимостями между ними.

То есть, можно как обычно поставить задачу в общих чертах, и Kiro сам всё формализует, опишет user stories, нарисует структуру папок и файлов, сформирует модели и интерфейсы, и в конце даст возможность по шагам выполнять то, что он предложил, попутно корректируя его работу, если потребуется. Да, то же самое можно сделать и с помощью Cursor: так же попросить его сгенерировать документы с требованиями и планом их реализации, но Kiro специально делает ставку именно на этом подходе, максимально упрощая его и делая доступным для начинающего пользователя.

И это работает. Сам процесс взаимодействия с редактором и конечный результат меня, честно говоря, очень удивили (в хорошем смысле слова): я точно знал, что ожидать от ИИ на каждом этапе, а если вдруг он всё же начинал делать что-то странное, я легко поправлял его (чаще всего прямо там, в окне чата, но пару раз всё-таки пришлось лезть в код самому, благо написан он был хорошо).

Тем не менее, несмотря на все эти умные фишки, наличие опыта в программировании все-таки пока крайне желательно — уж слишком легко по-умолчанию согласиться с тем, что предлагает ИИ, и получить в итоге пусть и рабочее, но несколько уступающее в деталях и в глубине проработки решение.